Accueil > Nos services > Effacement des données sécurisé

SÉCURITÉ

Effacement des Données : Conformité et Destruction

Le décommissionnement de chaque actif IT commence par la destruction irréversible des données. Face aux exigences du RGPD et à la criticité de l’information, l’effacement de données sécurisé par WeeeDoIT garantit une traçabilité complète et une conformité aux normes internationales les plus strictes (RGPD, ANSSI, ISO 27001, exigences internes).

SERVICE

L'Effacement des Données by WeeeDoIT

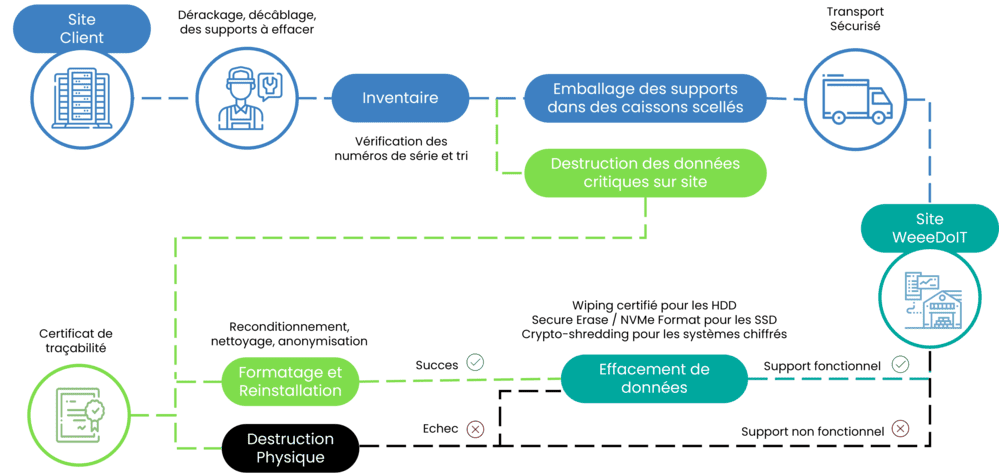

L’effacement sécurisé des données est une étape essentielle lorsqu’un matériel quitte votre parc informatique : revente, recyclage, reconditionnement, changement d’usage ou simple mise au rebut. Chez WeeeDoIT, nous appliquons les normes internationales les plus strictes (NIST 800-88, IEEE 2883-2022, HMG IS5, Secure Erase) pour garantir que vos données disparaissent définitivement, tout en permettant — lorsque c’est possible — de réemployer ou valoriser les équipements.

Nos logiciels certifiés (Common Criteria, ADISA, ISO 27001, ANSSI) garantissent un effacement irréversible, vérifié et documenté.

Notre engagement : L’effacement sécurisé garantit que plus aucune donnée ne pourra être restaurée, ni par des outils spécialisés, ni par des manipulations avancées. C’est une exigence de sécurité, mais aussi un pilier de votre stratégie ITAD, ITAM, compliance et ESG.

Adapté à tous les supports

HDD, SSD, NVMe, LTO… Chaque type de support nécessite une méthode spécifique : wiping pour les disques durs, Secure Erase / NVMe Format pour les SSD, crypto-shredding pour les systèmes chiffrés, destruction mécanique pour les unités défaillantes et bandes LTO). Nous appliquons toujours la bonne méthode au bon support, jamais une solution générique.

Traçabilité unitaire complète

Chaque effacement génère un rapport détaillé et un certificat horodaté : numéro de série, méthode appliquée, résultats de contrôle, statut final. Ce document constitue votre preuve de conformité lors d’audits internes, RGPD, ou demandes réglementaires.

Garantie zéro récupération

Nous appliquons des méthodes d’effacement certifiées qui rendent toute récupération impossible, même avec des outils avancés. Chaque support est contrôlé individuellement pour valider que 100 % des données ont disparu. En cas d’échec, le support est automatiquement redirigé vers une destruction physique sécurisée.

Réutilisation des supports

Lorsque l’effacement est validé, le matériel peut être réemployé, reconditionné et valorisé. Cela réduit vos coûts IT, prolonge la durée de vie des équipements et diminue les déchets électroniques. Un effacement sécurisé permet d’allier sécurité, performance et impact environnemental positif.

+ 10 000

disques effacés et reconditionnés par an

24h

en moyenne pour obtenir les certificats complets

Zéro

fuite de données suite à un effacement par WeeeDoIT

100%

des supports traités individuellement

CONFORMITÉ

Méthodes d’effacement : choisir la technique adaptée à chaque support

L’effacement sécurisé ne se résume pas à un simple formatage. Chaque support possède ses contraintes techniques, et une méthode unique pour garantir qu’aucune donnée ne subsiste. Nous appliquons la méthode la plus adaptée selon : l’état du support (fonctionnel, instable, hors service), son type (HDD, SSD, NVMe, bande magnétique), son usage précédent (production, finance, RH, données sensibles), votre politique interne de sécurité. Voici celles que nous utilisons.

Effacement logiciel certifié

(Wiping) 1 à 3 cycles de réécriture du disque avec des motifs aléatoires ou des zéros, afin de rendre toute donnée irrécupérable, même via des outils spécialisés.

◉ Idéal pour : HDD, serveurs traditionnels, postes de travail.

◉ Avantages : conforme NIST Clear/Purge, permet la réutilisation et le reconditionnement.

À retenir : la méthode standard pour les disques HDD.

Effacement constructeur

(Secure Erase / NVMe Format) Commande native du fabricant qui efface un SSD au niveau matériel, y compris les blocs invisibles au wiping classique, garantissant un effacement total.

◉ Idéal pour : SSD SATA, SSD NVMe, baies flash.

◉ Avantages : méthode la plus fiable sur supports flash, requise pour NIST Purge.

À retenir : Indispensable pour les SSD fonctionnels avant revente ou réemploi.

Effacement cryptographique

(Crypto-Shredding) Suppression définitive de la clé de chiffrement, rendant immédiatement toutes les données illisibles, sans nécessité d’effacer chaque bloc.

◉ Idéal pour : machines virtuelles, systèmes chiffrés, appliances sécurisées.

◉ Avantages : rapide, vérifiable, parfait pour les environnements virtualisés.

À retenir : la méthode la plus efficace lorsque les données sont déjà chiffrées.

Destruction physique

Élimination irréversible du support par broyage, découpe mécanique ou destruction fine lorsque l’effacement n’est pas possible ou pas suffisant.

◉ Idéal pour : supports endommagés, non fonctionnels, données hautement sensibles.

◉ Avantages : conforme NIST Destroy, traçabilité complète par numéro de série.

À retenir : la seule option lorsque l’effacement logiciel ou matériel échoue.

NORMES

Normes internationales et standards d’effacement

Les normes d’effacement définissent les méthodes reconnues pour supprimer définitivement des données sur un support informatique. Elles servent de référentiel commun aux DSI, RSSI et auditeurs pour vérifier que l’opération a été réalisée correctement, selon un niveau de sécurité mesurable.

En les appliquant, nous garantissons que chaque effacement respecte un cadre technique clair, traçable et compréhensible par toutes les équipes sécurité. C’est aussi ce qui permet de délivrer un certificat d’effacement conforme, accepté lors des audits internes, ITAD, RGPD ou de gouvernance.

NIST SP 800-88 Rev.1

Norme internationale de référence définissant les niveaux Clear, Purge et Destroy pour l’effacement et la destruction.

- Requise lors des audits ou projets ITAD

- Applicable à HDD, SSD et bandes magnétiques

- Base de toutes nos procédures d’effacement

ISO/IEC 27040

Norme dédiée à la sécurité du stockage, couvrant la gestion, la protection et la destruction des données.

- Renforce les politiques DLP et ITAD

- Utilisée pour cadrer la gouvernance interne

- Pertinente pour les organisations sensibles

DoD 5220.22-M

Méthode historique fondée sur plusieurs passes d’écrasement pour supprimer les données.

- Encore demandée dans certains contrats

- Applicable principalement aux HDD

- Alternative lorsqu’un standard spécifique est requis

Secure Erase / NVMe Format

Méthodes matérielles d’effacement directement intégrées dans les SSD, garantissant l’effacement total des cellules.

- Essentielles pour un effacement Purge

- Recommandées pour tout SSD fonctionnel

- Indispensables pour éliminer les blocs non accessibles

TRAÇABILITÉ

Le Certificat d'Effacement : Votre Preuve Auditable

- Nom de l’entreprise et du site

- Date et heure de l’effacement

- Numéro de série unique de chaque support traité

- Méthode d’effacement appliquée (ex: NIST Purge)

- Nom du logiciel et version utilisée

- Statut de réussite (Pass/Fail)

Serveurs

Disques durs

SSD

NVMe

Bandes magnétiques

Ce qui distingue WeeeDoIT

Certifié multi-normes (NIST, DoD, ISO)

Conformité RGPD, REEN et ISO 27001

Engagement Zéro fuite → zéro risque

Effacement sur site ou dans nos ateliers sécurisés

FAQ

Questions sur l'Effacement de Données Sécurisé

Quelle est la différence entre suppression simple et effacement sécurisé ?

La suppression simple retire les fichiers visibles, mais laisse des données dites résiduelles ou fantômes encore présentes sur le support.

Ces fragments peuvent être récupérés avec des outils de relecture disque, exposant ainsi vos informations sensibles.

L’effacement sécurisé, lui, applique des protocoles normés (écriture multiple, vérification binaire, reformatage complet) pour garantir une suppression définitive, rendant toute récupération impossible.

Quels types de supports doivent être effacés ?

Tous les équipements susceptibles de contenir de la donnée, y compris :

- Disques durs (HDD) et SSD, clés USB

- Serveurs complets (y compris baies NAS, SAN, DAS)

- PC, laptops et stations de travail

- Switches, routeurs, firewalls (mémoire interne)

- Copieurs, imprimantes multifonctions, scanners réseau

- Systèmes embarqués, appliances réseau ou IoT

- Smartphones et tablettes professionnels

En résumé : tout matériel contenant un support de stockage, même temporaire, doit être effacé avant transfert, revente ou recyclage.

Quelles normes et certifications garantissent la conformité de votre service ?

Nos procédures respectent les standards internationaux :

- NIST 800-88 Rev. 1 (National Institute of Standards and Technology)

- DoD 5220.22-M (US Department of Defense)

- ISO 27001 (management de la sécurité de l’information)

- RGPD / GDPR (protection des données personnelles)

- RGS et REEN (cadres réglementaires européens et français)

Nous collaborons avec des éditeurs certifiés, tous conformes aux exigences européennes ITAD.

Intervenez-vous sur site ou le matériel doit-il être envoyé dans vos ateliers ?

Tout est possible, on peut aussi venir le chercher :

- Effacement sur site : nos équipes interviennent avec du matériel d’effacement ou de destruction mobile, directement dans vos locaux.

- Effacement dans notre atelier avec transport sécurisé : nous récupérons vos supports dans des caissons scellés et inviolables pour traitement dans nos ateliers certifiés.

- Effacement dans notre atelier avec envoi du client : vous pouvez également expédier directement vos supports, sous réserve que le transport respecte vos conditions de sécurité.

Chaque option inclut le même niveau de traçabilité, de contrôle et de certification.

Quels logiciels d’effacement utilisez-vous ?

Nous utilisons exclusivement des solutions agréées par les organismes internationaux :

Blancco, BitRaser, KillDisk, et autres outils conformes aux normes DoD et NIST.

Ces logiciels assurent :

- La réécriture multiple aléatoire des données sur chaque secteur

- Une vérification de conformité post-effacement

- La génération automatique d’un certificat nominatif par support

Leur efficacité est reconnue par les audits ITAD et les auditeurs externes (ISO, RGPD).

Combien de temps prend un effacement complet selon le volume de données ?

En moyenne :

- 15 à 30 minutes pour un SSD de moins de 256 Go

- 1 à 3 heures pour un HDD standard de 1 à 4 To

- Jusqu’à 24 heures pour des baies de stockage volumineuses ou des clusters RAID.

Le temps dépend du protocole choisi (nombre de passes d’écriture), du type de support et de l’état du matériel.

Un rapport de progression est disponible tout au long de l’opération.

Fournissez-vous un certificat d’effacement pour chaque support ?

Oui.

Chaque effacement est enregistré individuellement avec :

- L’identifiant du support (numéro de série, modèle, type)

- La date, l’heure et le technicien responsable

- Le logiciel et le protocole utilisés

- Le statut final (effacé, détruit, défectueux)

Ce certificat constitue une preuve légale et auditable, conforme aux obligations de conformité RGPD et ISO 27001.

Est-il possible d’assister ou de superviser l’opération d’effacement ?

Oui, tout à fait.

Nos interventions peuvent être réalisées en présence de vos équipes (DSI, RSSI, auditeurs internes).

Nous encourageons la supervision directe pour les environnements sensibles : le processus est transparent, documenté en temps réel, et filmable à votre demande.

Les certificats sont ensuite intégrés à votre dossier d’audit interne.

Que se passe-t-il si le support est défectueux et ne peut pas être effacé ?

Dans ce cas, pas le choix, nous procédons à une destruction physique contrôlée.

Selon le type de support, cela peut impliquer :

- Une démagnétisation (démontage et désactivation des plateaux)

- Un perçage mécanique ou une brisure du disque

- Une broyage ou fragmentation complète dans nos ateliers

Un certificat de destruction est alors émis pour remplacer le certificat d’effacement.